Edge Cloud Computing의 UseCase들

Usecase1 : 아마존의 스마트 감시 시스템

소매점 환경에서는 고객 경험 향상, 운영 효율 최적화, 보안 개선을 위해 비디오 분석(Video Analytics) 기술을 활용한다.

이때 대규모 데이터 처리 및 프라이버시 보호를 위해 실시간 처리는 엣지에서 수행된다.

이때 Edge는 다음과 같은 기능을 수행할 수 있다.

- 로컬 객체 감지(Local Object Detection):

엣지 AI 모델이 고객의 움직임, 체류, 의심스러운 행동을 실시간 탐지 - 얼굴 흐림 및 개인정보 필터(Facial Blur & Privacy Filters):

민감한 영상 프레임은 클라우드 전송 전 익명화 처리 - 이상 행위 감지(Anomaly Detection):

도난, 무단 출입 등 특정 이벤트만 감지하여 전체 영상이 아닌 메타데이터만 전송

이렇게 Edge에서 수행된 정보는 Cloud에서 다음과 같이 통합이 가능하다

- 중앙 경보 통합 (Centralized Alert Aggregation):

이벤트 로그, 시간, 위치 등 메타데이터만 클라우드로 전송하여 대시보드 통합 - 매장 간 분석 (Cross-Store Analytics):

여러 매장의 데이터 집계로 지역별 트렌드 및 성과 분석 수행

이를 통해서 다음과 같은 장점을 가질 수 있게 된다.

- 대역폭 효율성: 업링크 트래픽을 80% 이상 절감

- 실시간 반응성: 매장 내 이벤트 발생 시 수초 이내 조치 가능

- 규제 준수: 로컬 필터링으로 데이터 주권 및 개인정보 보호 규제 대응

Usecase2 : 게임 및 몰입형 미디어

AR/VR이나 Cloud 게이밍 등 Immersive media는 초저지연, 고프레임율, 실시간 반응성을 필요로 한다.

Edge Computing과 MEC를 통해 AR/VR의 성능을 향상시킬 수 있다.

우선 Edge에서 수행하기 어려운 작업을 Cloud로 Offloading이 가능하다.

- 렌더링 오프로딩(Rendering Offload):

무거운 그래픽 렌더링 작업을 사용자 기기 대신 인근 엣지 노드에서 처리 - AI 기반 장면 이해(AI-Based Scene Understanding):

객체 인식, 환경 매핑, 제스처 추적 등을 엣지에서 실시간 수행

예: AR 박물관이 MEC를 사용해 장면 렌더링과 객체 인식을 오프로딩, AR 안경은 경량화 유지

또한 MEC가 디스플레이 주사율에 맞춰 프레임을 전처리하여 Latency를 최소화할 수 있고,

Predictive Streaming을 통해 사용자 움직음을 예측해 다음 프레임을 미리 렌더링하는 방식도 가능하다.

이를 통해 RTT를 20ms 이하로 유지하 멀미를 방지하거나 몰입감을 향상할 수도 있고,

연산을 Offloading하여 AR/VR 기기의 배터리 효율을 개선할 수 있다는 장점이 있다.

실제로 통신사가 5G 기지국의 MEC 노드에 NVIDIA GeForce NOW 또는 Stadia Edge를 배치하여 플레이어가 10ms 미만 지연으로 도시 환경에서도 초매끄러운 게임 경험을 제공받는다는 Usecase가 존재한다.

Edge Cloud Computing의 도전 과제

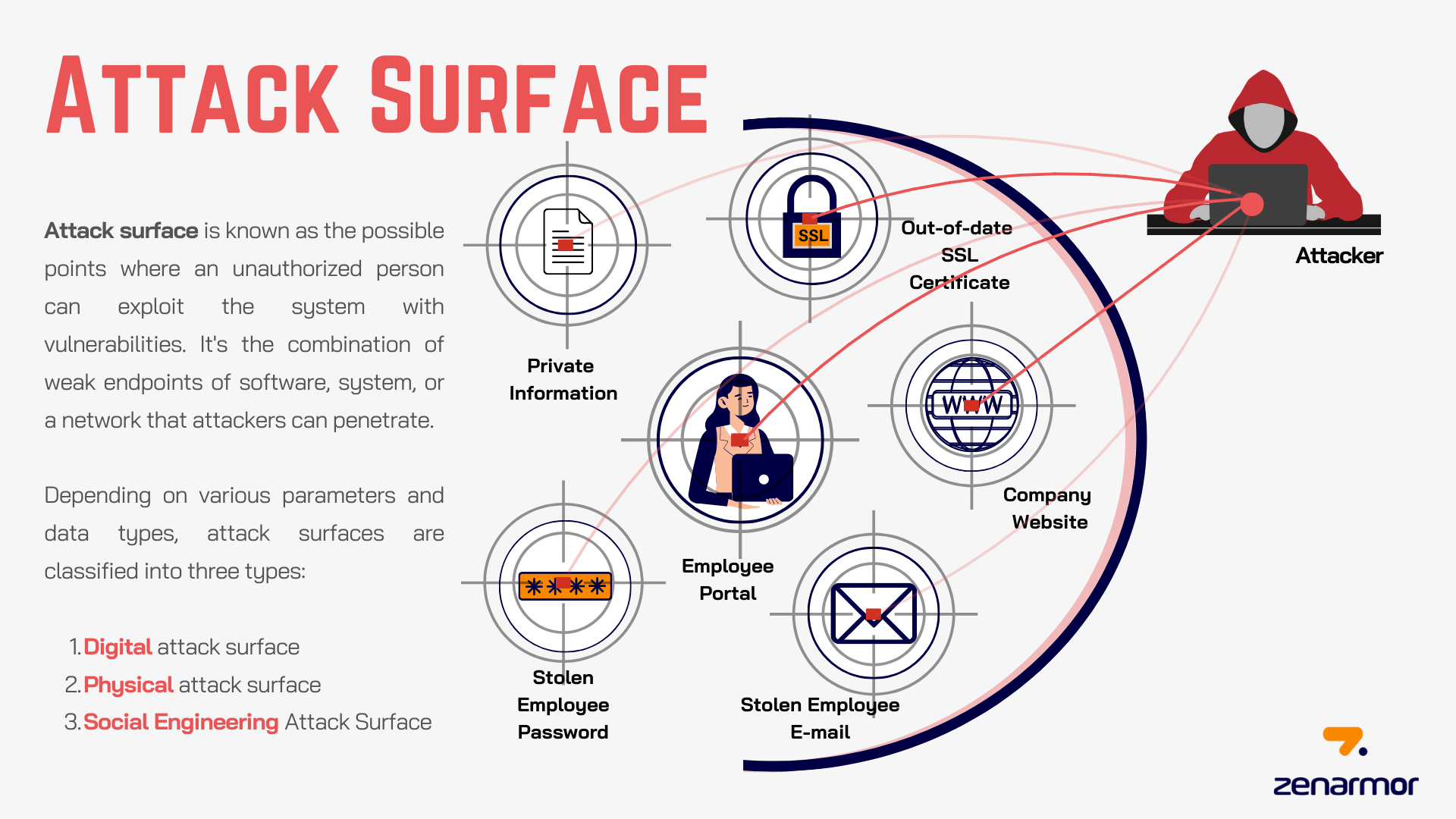

Challenge 1 : 분산된 공격 표면 (Distributed Attack Surface)

Edge 환경은 수천 개의 엔드포인트(디바이스, 게이트웨이, 마이크로 데이터센터 등)로 구성되어 있으며,

각각이 잠재적인 공격 진입점이 된다. 이처럼 분산도가 높을수록 경계 보안(Perimeter Security)의 복잡성이 증가하게 된다.

이때 다음과 같은 위험 요소가 존재할 수 있다.

- 보안이 약한 엣지 노드를 통한 무단 접근

- 악성코드가 네트워크 전반으로 확산

- 일관되지 않은 보안 정책 적용

이를 위해 다음과 같은 대응책이 고려된다.

- 제로 트러스트 아키텍처(Zero-Trust Architecture)

- 강력한 ID 및 접근 제어 관리(IAM)

- 상호 TLS 및 종단 간 암호화(End-to-End Encryption)

Challenge 2 : 물리적 변조 (Physical Tempering)

엣지 장치는 공공장소나 실외, 보호되지 않은 환경(스마트 폴, 키오스크, 공장 바닥 등)에 배치되는 경우가 많다.

이는 다음의 Risk를 가지게 된다.

- 장치 조작, 데이터 탈취, 하드웨어 교체

- 디버그 포트나 저장 장치에 대한 직접 접근

이를 위해 다음과 같은 대응책이 고려된다.

- 변조 감지 씰 및 강화된 외함(Tamper-evident seals)

- 암호화된 스토리지 및 보안 부팅(Secure Boot)

- 원격 증명(Remote Attestation) 및 감시(Watchdog) 시스템

Challenge 3 : 안전한 소프트웨어 업데이트 (Secure Software Updates)

엣지 노드는 취약점 패치 및 신규 기능 제공을 위해 잦은 업데이트가 필요하다.

이때 수천 개 노드를 위험 없이 동시에 업데이트하는 것은 매우 어려운 일이다.

이는 다음의 Risk를 가지게 된다.

- 전송 중 중간자 공격(Man-in-the-middle Attack)

- 손상된 업데이트로 인한 장치 벽돌화(Bricking)

이를 위해 다음과 같은 대응책이 고려된다.

- 디지털 서명 기반 펌웨어/컨테이너 업데이트

- OTA(Over-the-Air) 업데이트 및 롤백 지원

- CI/CD 파이프라인에 보안 테스트 통합

'Cloud & Edge 인프라 > Cloud & Edge Computing' 카테고리의 다른 글

| Edge System의 4가지 Foundation Technology (0) | 2025.10.10 |

|---|---|

| Edge의 Data Privacy를 보호하는 Federated Learning (0) | 2025.10.10 |

| Edge Application의 주요 지표인 Latency와 Bandwidth (0) | 2025.10.10 |

| Edge에서 컨테이너와 쿠버네티스의 역할 (0) | 2025.10.10 |

| Cloud Edge Computing의 의미 (0) | 2025.10.10 |